【Intezer 威脅情報分析】新型網路釣魚技術解析與防禦對策

- Estrella Wei

- 2025年5月22日

- 讀畢需時 11 分鐘

已更新:2025年9月15日

作者:Yuval Guri | 編譯:AIShield 編輯部 | 發稿日期:2025 年 5 月 20 日

網路釣魚(Phishing)至今仍是網路犯罪者最盛行且最成功的攻擊手法之一。這些攻擊往往利用人性的弱點,透過欺騙伎倆引誘使用者洩漏敏感資訊或執行惡意動作。儘管資安防護工具不斷進步,攻擊者仍持續進化其戰術,試圖繞過現代的電子郵件與端點安全解決方案,使得偵測和緩解釣魚攻擊的難度日益增高。

Intezer 團隊在全球為眾多企業處理數百萬筆資安警報,並實施嚴格的品質控管流程,確保我們的判斷最為精準且即時。基於這個龐大的資料庫,Intezer 研究團隊得以精準鎖定釣魚與惡意軟體生態系中的新興趨勢。我們觀察到四種正在快速蔓延的釣魚威脅與技術,它們都已成功繞過電子郵件防護,並送達目標受害者手中。

以下是 Intezer 團隊在 2025 年迄今觀察到的一些具重大影響力的釣魚威脅與技術:

一、SVG 檔案中的惡意隱藏:潛藏於 Base64 的 JavaScript

攻擊者持續濫用 SVG 檔案,將經過 Base64 編碼的 JavaScript 嵌入其中。一旦解碼,就會暴露出一段經過混淆 (obfuscated) 的腳本,將使用者重新導向至釣魚網站。攻擊者透過電子郵件附件傳遞 SVG 檔案,成功規避了傳統的偵測機制。

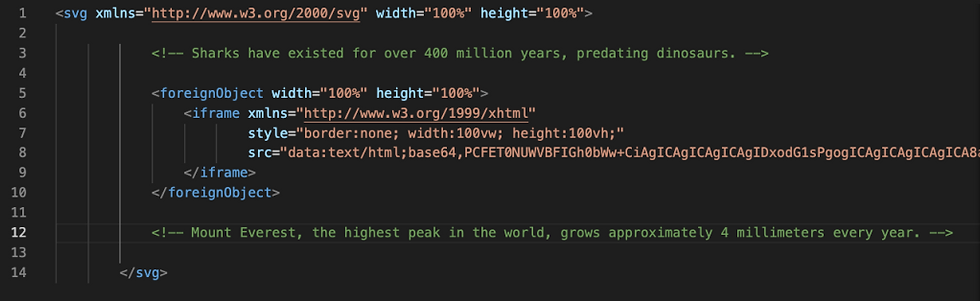

SVG 檔案運作原理大公開

SVG (Scalable Vector Graphics) 是一種基於 XML 的格式,用於呈現二維圖形。與其他圖片格式不同,SVG 檔案可以包含腳本、超連結和互動元素,這使其成為潛在的攻擊媒介。駭客利用這種彈性,在 <foreignObject> 或 <iframe> 標籤中嵌入 JavaScript,並經常使用 Base64 編碼來隱藏惡意腳本。

何謂編碼?

編碼是將資料轉換為不同格式的過程,通常是為了安全傳輸或儲存。在網路釣魚活動中,駭客會使用編碼(例如 Base64 或十六進位)來偽裝惡意程式碼的真實意圖。

透過對惡意負載進行編碼,腳本可以避免被依賴靜態簽章或模式比對的資安掃描器偵測。為了正確分析這些檔案,我們必須先解碼資料,才能揭露其原始結構。

深入分析

資安指標 (IOC):b5a7406d5b4ef47a62b8dd1e4bec7f1812162433955e3a5b750cc471cbfad93e (VirusTotal 連結)

經檢查該 SVG 檔案,我們發現其中嵌入了一個包含 Base64 編碼資料的 <iframe> 標籤。

解碼 Base64 資料後,便暴露出一個經過混淆的 JavaScript 惡意負載。

這個腳本在去混淆後,揭露出一個惡意 URL,會將使用者導向旨在竊取憑證的釣魚頁面。

我們擷取到的腳本遵循多步驟混淆模式:

字串反轉: 編碼後的字串被反轉,以增加靜態偵測的難度。

垃圾字元移除: 隨機插入特定字元(例如 x、q、z 等),以混淆基於正規表達式的掃描器。這些字元在解碼前會被程式化移除。

十六進位轉 ASCII: 惡意負載會被分隔符號(例如 - )分割,每個區段都會從十六進位轉換,然後透過數學公式轉換為 ASCII。

最終 URL 重建: 解碼後,腳本會建構一個釣魚 URL,並將其指派給window.location.href,將受害者重定向到憑證竊取頁面。

這種多層次混淆使得惡意負載能夠繞過大多數靜態分析引擎。

為了進行這項分析,Intezer 研究團隊開發了一款客製化工具來分析 SVG 檔案中的這種技術。

研究發現

使用該工具後,我們發現:

攻擊者利用 SVG 檔案嵌入隱藏的惡意負載。

Base64 編碼資料中的 JavaScript 經過混淆,以避免靜態偵測。

VirusTotal 最初將該 SVG 檔案標記為安全,偵測率為零。

這項技術凸顯了非常規檔案格式在網路釣魚攻擊中的有效性。SVG 檔案通常用於合法目的,這使其成為規避資安過濾器,難以被察覺的理想目標。此外,許多資安解決方案並未深入檢查 SVG 檔案中嵌入的 JavaScript,導致這些攻擊得以蒙混過關。

二、PDF 檔案中的惡意註釋:藏在 PDF 元件中的惡意 URL

攻擊者正利用 PDF 檔案作為隱蔽的釣魚傳遞機制,將惡意 URL 嵌入 PDF 註釋 (Annotation) 的中繼資料 (metadata) 中。與傳統攻擊不同,這些連結並非顯示於文件可見內容,而是隱藏在後設資料裡,使其能繞過多數郵件安全工具與掃描解決方案。

PDF 格式運作原理剖析

PDF 格式建立在結構化和模組化的架構之上,使其在呈現內容和嵌入互動功能方面都具有彈性。每個 PDF 檔案都由多種物件組成,包括文字、圖片、字型、腳本、註釋等等,並以層次結構組織。

這些物件透過一個內部表格(稱為交叉參考表)進行引用,有助於 PDF 閱讀器有效率地定位和呈現內容。並非 PDF 中的所有內容都顯示在頁面上;許多內容,例如表單欄位、中繼資料或使用者互動觸發的動作,都存在於未呈現的物件串流中。

由於這種複雜性,攻擊者可以將惡意內容隱藏在檔案中較少被檢查的部分,特別是那些沒有視覺呈現或無法立即被文件檢視器存取的元素中。

什麼是 PDF 註釋?

攻擊者通常會濫用 PDF 註釋。這些結構化元素通常用於定義互動元素,例如:

超連結

評論和註釋

嵌入式多媒體

按鈕或表單動作

註釋儲存在特定物件中,通常透過 /Annots 陣列引用。每個註釋物件都可以包含一個 /A (action) 字典,其中包含指向外部網站的 /URI 值。以下是一個簡化的範例:

<<

/Type /Annot

/Subtype /Link

/Rect [x1 y1 x2 y2]

/Border [0 0 0]

/A <<

/S /URI

/URI (https://malicious.com/phish)

>>

>>由於這些資料儲存在中繼資料層而非可見的文字內容中,因此依賴表面或光學文字分析的掃描器和電子郵件安全解決方案常常會遺漏。

如需更深入地了解如何檢查這些結構並提取隱藏連結,請參閱我們的部落格文章:How to Analyze Malicious PDF Files。

許多資安掃描器與連結萃取工具,依賴的是針對可見內容或標準 URL 位置的傳統解析方法。將 URL 嵌入像「註釋」這樣的中繼資料欄位,便能瓦解這道防線。這種規避技術的重點不在於躲避人眼,而是繞過那些未經設計、無法從 PDF 非標準位置提取 URL 的自動化工具。

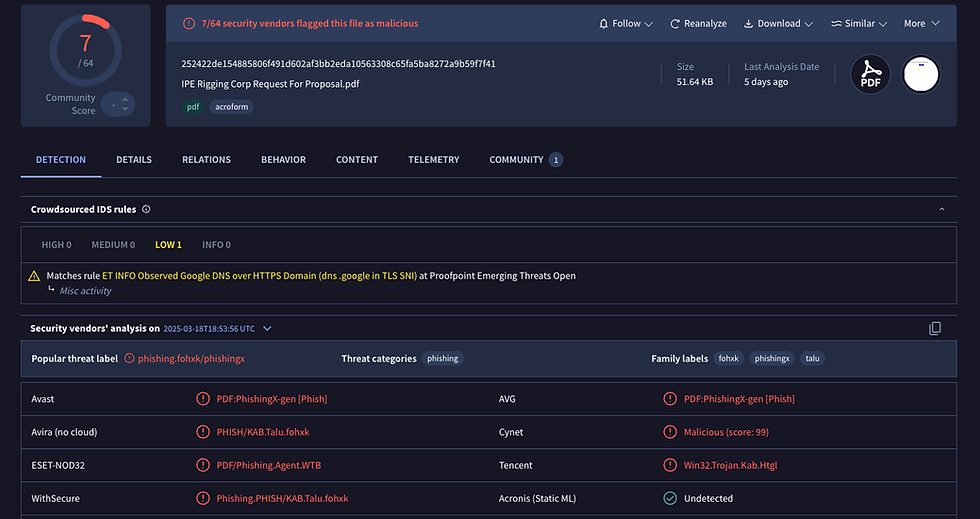

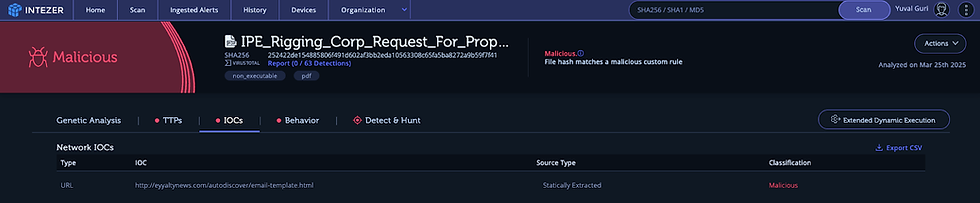

深入分析

資安指標 (IOC):252422de154885806f491d602af3bb2eda10563308c65fa5ba8272a9b59f7f41 (VirusTotal)

分析惡意 PDF 檔案後,我們發現:

釣魚 URL 儲存在 /Annots 陣列中的註釋物件內。

該 URL 不存在於 PDF 的可讀文字層中,因此使用者除非檢查中繼資料,否則無法看見。

該檔案成功繞過了多個電子郵件資安閘道,使其能夠直接傳送到使用者手中。

在長達 15 天的時間裡,VirusTotal 初步掃描結果為零偵測,這表示沒有資安廠商將其標記為惡意,惡意 PDF 檔案成功繞過資安廠商的防線,直接進入受害者的信箱。

為了提取隱藏的 URL,我們使用 Intezer 研究團隊開發的客製化 PDF URL 分析器執行了以下步驟:

解析 PDF 結構: 我們檢查了內部物件和中繼資料,以識別 /Annots 陣列。

提取註釋內容: 我們定位了註釋物件中包含超連結的 /URI 欄位。

解碼釣魚 URL: 使用我們開發的客製化工具和 Intezer 平台,針對已知惡意指標和釣魚資料庫檢查提取到的 URL。

研究發現

在我們進行的分析中,我們發現:

攻擊者將釣魚 URL 嵌入到隱藏的註釋欄位中,使其對常見的連結提取機制不可見。

該檔案已上傳至 VirusTotal,在分析時,沒有任何資安廠商將其標記為惡意,這使得惡意 PDF 檔案得以在未被偵測到的情況下進入使用者信箱。

這項技術顯示了攻擊者如何利用 PDF 結構的靈活性,將釣魚惡意負載隱藏在意想不到的地方。透過將 URL 嵌入到註釋等中繼資料欄位中,攻擊者可以繞過未設計用於解釋 PDF 完整物件圖的傳統偵測機制。

由於該連結既不可見,也無法以傳統方式點擊,因此它能規避表面掃描,但在某些檢視器中開啟時仍能發揮作用。這凸顯了對檔案結構進行更深入檢查,以及改進電子郵件和文件安全工具中內容感知解析的重要性。

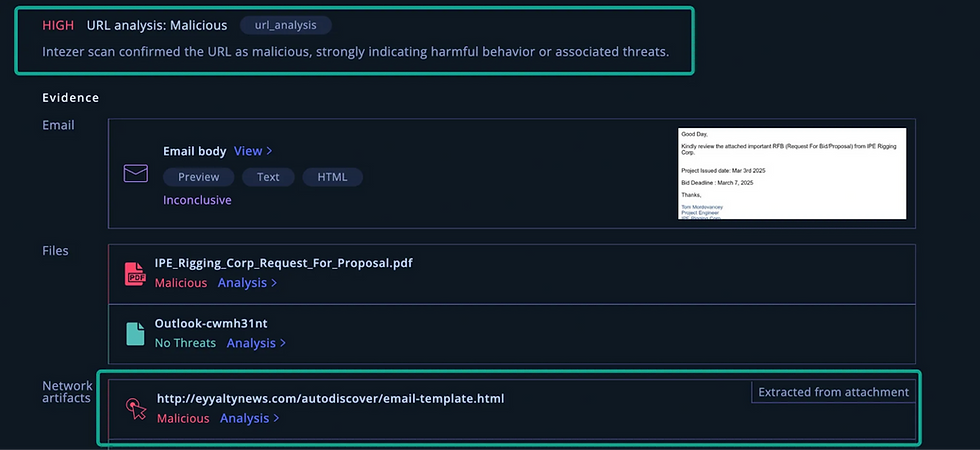

三、當善意共享變為惡意陷阱:OneDrive 連結中的惡意 URL

OneDrive 是一個廣泛使用的檔案共享服務,允許使用者線上儲存和共享文件。駭客組織利用 OneDrive 可信賴的聲譽來託管釣魚內容,這使得偵測變得更具挑戰性。攻擊者不是直接發送釣魚 URL,而是共享一個看似無害但包含嵌入式惡意 URL 的只讀 OneDrive 連結,該連結在載入時會在 JavaScript 中動態執行。

這種攻擊難以偵測的原因

這種攻擊之所以難以偵測,原因在於 OneDrive 呈現共享文件的方式:

只讀限制: 存取共享的 OneDrive 檔案時,文件處於只讀模式,這使得使用者無法輕易提取或修改其內容。

動態執行: 惡意 URL 並非靜態地存在於文件的主體或中繼資料中,而是透過 JavaScript 在運行時動態載入。

靜態分析失敗: 許多資安掃描器和電子郵件安全工具依賴靜態連結提取方法。由於釣魚 URL 不存在於初始 DOM 結構中,傳統掃描器無法偵測到威脅。

繞過電子郵件安全過濾器: 包含 OneDrive 連結的電子郵件成功通過多個電子郵件安全解決方案,未被偵測到,使其可直接供使用者存取。

深入分析

資安指標 (IOC):

https://1drv[.]ms/o/c/1ba8fd2bd98c98a8/EqF44YiGOwBIpBplYeDLr_8BcMUtVTMm6dwmUK9E0dXA_A?e=ZrI61x (VirusTotal)

https://login.rocklongdays[.]shop/NXayublq (VirusTotal)

為了調查這項技術,我們嘗試了各種標準方法:

直接靜態提取: 解析 OneDrive 文件的 HTML 並檢查其 DOM 元素並未產生任何釣魚 URL。

網路流量檢查: 載入文件時捕獲網路請求顯示延遲的 URL 載入,這表示動態內容注入。

瀏覽器開發者工具手動分析: 該 URL 只有在 JavaScript 執行後才能在開發者工具中看見。

研究發現

進行分析,我們得出結論:

釣魚 URL 是透過 JavaScript 動態插入的,並不存在於初始文件結構中。

靜態分析方法,包括傳統電子郵件安全掃描器,未能偵測到惡意 URL。

VirusTotal 最初將 OneDrive 託管的文件標記為安全,進一步證明標準偵測技術不足。

這項技術需要多步驟的鑑識分析方法。將 OneDrive 文件另存為 PDF,暴露出中繼資料中隱藏的釣魚 URL。

這項攻擊凸顯了攻擊者如何濫用可信賴的雲端平台來規避資安控制。由於許多組織允許在公司環境中使用 OneDrive 連結,因此釣魚駭客利用這種信任來發動憑證竊取活動。電子郵件安全工具未能偵測到這項攻擊,進一步強調了對進階檢查機制的需求。

透過利用只讀文件共享和動態執行,駭客組織增加了成功的機會,同時降低了透過傳統資安措施偵測到的可能性。

四、深層潛藏:OpenXML 文件中內嵌的 MHT 檔案

網路釣魚者越來越常使用嵌入在 OpenXML 文件(例如 .docx)中的 MHT (MIME HTML) 檔案來傳遞釣魚惡意負載。MHT 檔案用於封存網頁內容,可以儲存完整的 HTML 文件,包括圖片、連結和腳本。這使得它們成為將釣魚誘餌隱藏在看似無害的 Office 檔案中的理想選擇。

這些夾帶 .docx 檔案的釣魚郵件成功繞過了多個電子郵件安全過濾器,並在未被偵測到的情況下進入使用者信箱。

OpenXML 文件如何運作

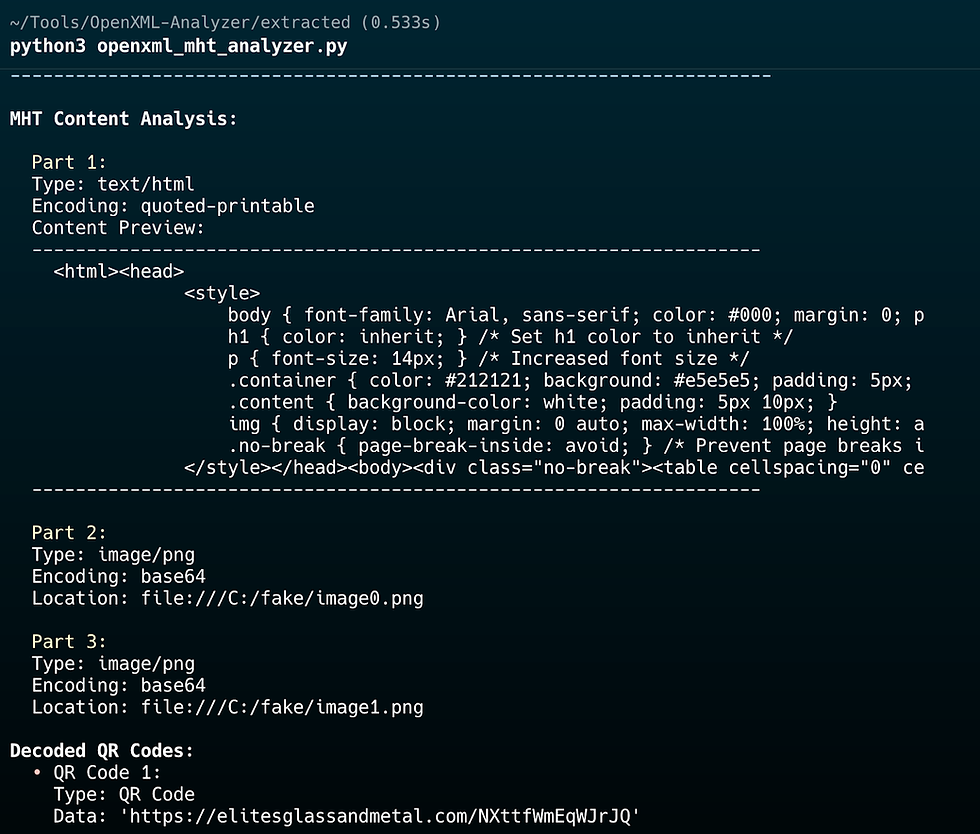

現代 Microsoft Office 文件基於 OpenXML 標準,該標準以基於 ZIP 的格式組織文件內容,其中包含多個檔案和目錄(例如 word/document.xml、media/、embeddings/)。駭客組織濫用這種格式,將 MHT 檔案嵌入到文件中,使得傳遞封存的網頁釣魚誘餌成為可能,這些誘餌除非明確解包和檢查,否則不會被渲染或掃描。

深入分析

資安指標 (IOC):

07565bc74159ddbebb8dadbd6f20871f4236883653dc7fdd1d30ecd0460167e5 (VirusTotal)

https://elitesglassandmetal[.]com/NXttfWmEqWJrJQ (VirusTotal)

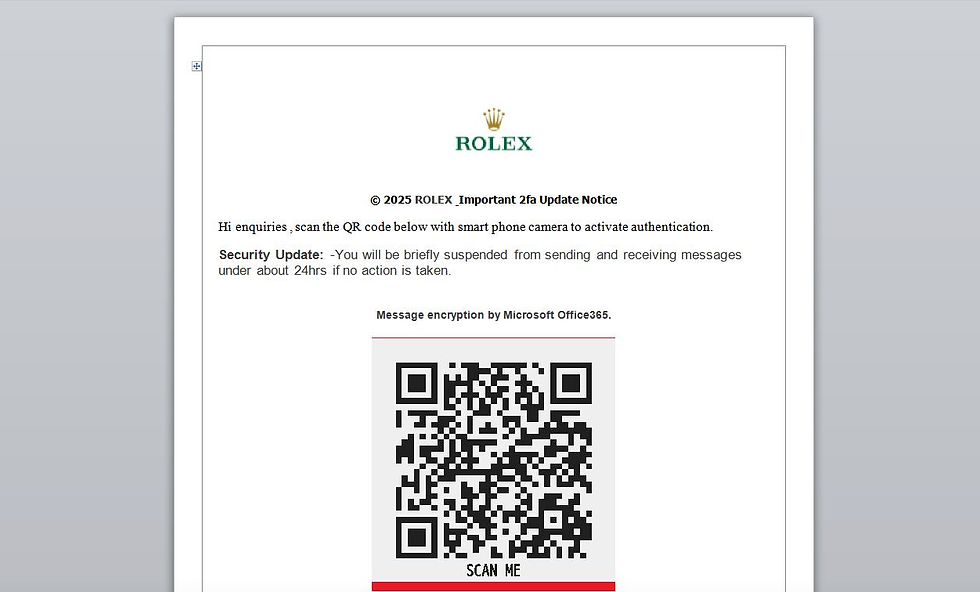

一個惡意的 .docx 樣本包含一個嵌入的 MHT 檔案,其中夾帶了一個複雜的 QR 碼釣魚攻擊 (Quishing)。該攻擊使用了多層欺騙:

惡意 QR 碼: MHT 檔案嵌入了兩張圖片:image0.png 和 image1.png。第二張圖片包含一個 QR 碼,解碼後指向: https://elitesglassandmetal[.]com/NXttfWmEqWJrJQ 這個網域看起來很合法,但很可能已被入侵並託管釣魚頁面。

品牌冒充: 釣魚內容冒充 Microsoft Office365 和 ROLEX,包括品牌圖片和 2025 年版權聲明。

社交工程與緊迫感: MHT 檔案中的文字警告收件人的帳戶將在 24 小時內「暫停收發訊息」,藉此製造急迫感,迫使用戶立即採取行動

Quishing 規避技術: 透過將釣魚 URL 嵌入到 QR 碼圖片中,而非純文字或超連結,攻擊者成功避開了傳統的電子郵件掃描器和靜態連結分析工具。

我們使用開發的客製化工具進行了這項分析。它提取了所有 MHT 檔案並解碼了 QR 碼。下圖顯示了輸出:

研究發現

在使用我們開發的工具進行分析後,我們發現:

釣魚 URL 以 QR 碼的形式嵌入在 MHT 檔案中的圖片內,深藏在 .docx 結構中。

靜態掃描器和電子郵件安全解決方案未提取或分析 MHT 檔案,導致惡意負載得以蒙混過關。

釣魚活動使用了常見的社交工程手法,包括時間壓力、冒充和可信賴的品牌。

VirusTotal 顯示該樣本零偵測,這表明資安廠商普遍存在盲點。

此案例凸顯了攻擊者日益濫用文件結構來隱藏釣魚惡意負載。MHT 嵌入、QR 碼重定向和品牌冒充的結合,使得這種技術難以使用傳統的基於規則的系統進行偵測。

組織應考慮實施:

深入檢查 OpenXML 文件內部結構

文件附件的 QR 碼分析流程

行為分析 以捕捉靜態工具遺漏的惡意重定向模式

隨著駭客組織持續在傳遞方法上推陳出新,防禦者也必須以內容感知分析和分層防禦來匹配這種精進。

結論

這項研究揭露的技術,凸顯了網路釣魚手法的明確演變,它們利用了非傳統檔案格式、濫用雲端信任和結構規避來繞過現代防禦。這些並非隨機、投機取巧的手法;它們是經過精心計算的方法,旨在擊敗靜態分析、基於簽章的偵測,甚至電子郵件閘道和端點層級的行為過濾。

我們觀察到網路釣魚惡意負載隱藏在大多數工具不會注意到的地方:

編碼的 JavaScript 在 SVG 圖片中,繞過視覺和內容掃描。

超連結嵌入在 PDF 註釋物件中,從未在主文字層中可見。

在 OneDrive 託管檔案中運行時動態呈現的釣魚 URL,對靜態爬蟲不可見。

深藏在 OpenXML 結構中的已封存 MHT 惡意負載,逃避文件層級掃描的檢查。

這些技術共同指向一個趨勢:轉向結構性與脈絡性的混淆 (structural and contextual obfuscation),惡意內容只有在被渲染、執行或深度解壓縮後才會顯現。在我們記錄的每個案例中,惡意負載都成功繞過了電子郵件安全解決方案,在真實世界的攻擊中成功送達終端使用者。在多個樣本中,沒有任何資安廠商將檔案標記為惡意。

隨著網路釣魚不斷演進,防禦者也必須隨之調整。傳統基於規則的偵測和依賴正規表達式的連結掃描已不足夠。分析師和資安研究人員需要:

對 SVG、PDF、DOCX 和 MHT 等複雜檔案類型進行深入、格式感知檢查。

結合靜態和動態分析,特別是針對基於雲端或運行時解析的惡意負載。

隨時了解混淆模式和超出簽章偵測範圍的結構濫用。

在 Intezer,我們對數百萬筆資安警報的能見度,使我們能夠即時識別和追蹤這些變化。我們鼓勵資安社群保持警惕,積極應對。這些並非理論上的技術;它們正在實際應用中被廣泛使用,我們預計它們的採用率將會增加。

網路釣魚不會消失,但憑藉適當的工具、深入的分析和研究合作,我們可以領先於旨在不被察覺的威脅。

本文翻譯自 Intezer 原文:“Emerging Phishing Techniques: New Threats and Attack Vectors”

發佈日期:2025 年 4 月 23 日

原文和圖片連結:Intezer 部落格文章